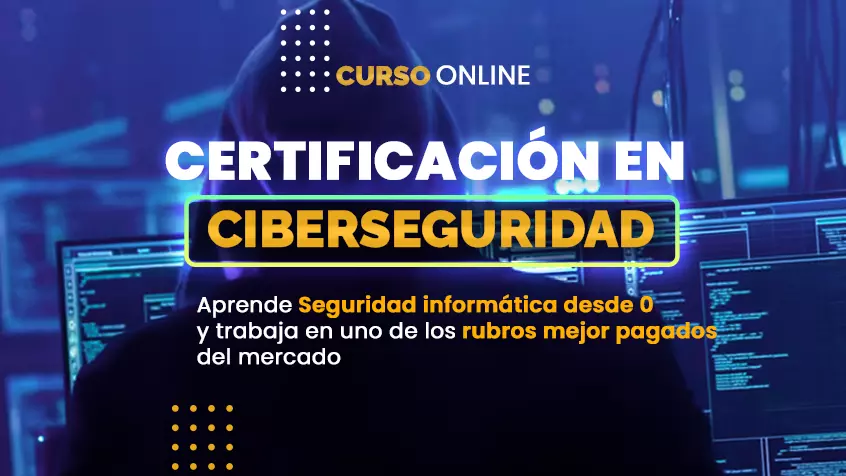

Excelente los cursos que ofrecen

Desde que mire su publicidad a través de las redes sociales me intereso mucho poder tomar un curso en su plataforma o academia, me gusta que brinden temas de ciberseguridad seria bueno como recomendación que los alumnos que certifiquen puedan ustedes recomendarle lugares donde poder trabajar, ya que con la academia tomamos la experiencia pero es difícil encontrar empleos he visto plataformas que ofrecen esa metodología de recomendar para un puesto de trabajo.

Skinner Abelardo Guills

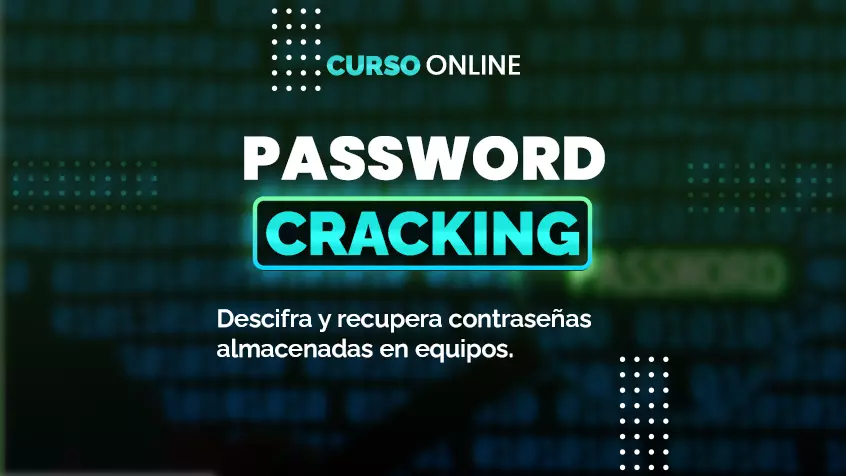

Certificación internacional.

Lo que me llamó en un principio, son la diversidad de cursos orientados a la seguridad informática, cursos 24/7 con tiempo ilimitado, la validez de la certificación. Fecha de la experiencia: 29 de enero de 2023

Oscar Martínez